E-Mails werden üblicherweise unverschlüsselt übertragen und könnten von Dritten mitgelesen werden. In diesem Beitrag erkläre ich Verschlüsselung, alle dazugehörigen Begriffe, die Vor- und Nachteile und zeige Schritt für Schritt die Einrichtung zu einem verschlüsselten E-Mail-Verkehr. Zum Einsatz kommt OpenPGP und der Mail-Client Thunderbird unter Windows.

- Asymmetrische Verschlüsselung mit PGP

- S/MIME

- OpenPGP

- Schlüsselserver

- Vor -und Nachteile

- Schlüsselpaar generieren

- OpenPGP in Thunderbird einrichten

- Öffentlichen Schlüssel zu Keyserver hochladen

- Öffentlichen Schlüssel von anderem E-Mail-Partner suchen

- Eine verschlüsselte E-Mail verschicken

- E-Mails standardmäßig verschlüsseln / digital unterschreiben

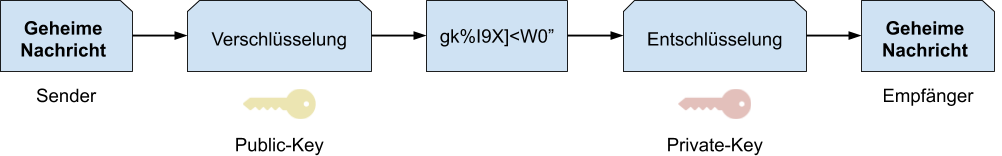

Um vertrauliche Informationen per E-Mail zu übermitteln, sollte eine Ende-zu-Ende Verschlüsselung eingesetzt werden. Ohne Verschlüsselung kann nicht sichergestellt werden, dass die E-Mail von Dritten gelesen, tatsächlich vom erwarteten Empfänger stammt oder ob diese gar verfälscht wurde. Um dies umzusetzen, gibt es zwei bekannte mögliche Verfahren: S/MIME und OpenPGP. S/MIME verwendet ein hybrides Verschlüsselungsverfahren aus symmetrischer und asymmetrischer Verschlüsselung, OpenPGP dagegen ist eine asymmetrische Verschlüsselung. Bei beiden Verfahren kommen zwei zusammenhängende Schlüssel zum Einsatz: Ein öffentlicher Schlüssel und ein privater Schlüssel.

Asymmetrische Verschlüsselung mit PGP

PGP steht für "Pretty Good Privacy" und ist eine Methode zur asymmetrischen Verschlüsselung von Daten, die dazu dient, die Privatsphäre von Nutzern zu schützen. PGP wird häufig zum Verschlüsseln von E-Mails und anderen elektronischen Nachrichten verwendet, um sicherzustellen, dass sie nur von dem Absender und dem Empfänger gelesen werden können. "GPG" steht für "Gnu Privacy Guard". Es war das ursprüngliche urheberrechtlich geschützte Freeware-Programm; GPG ist die Neufassung von PGP.

Die Funktionsweise von PGP basiert auf dem Konzept des "öffentlichen Schlüssels", bei dem jeder Nutzer einen öffentlichen und einen privaten Schlüssel besitzt – ein Schlüsselpaar. Der öffentliche Schlüssel kann von jedem genutzt werden, um Nachrichten an den Nutzer zu verschlüsseln, während der private Schlüssel nur vom Nutzer selbst genutzt werden kann, um Nachrichten zu entschlüsseln und zu signieren.

Wenn ein Nutzer eine Nachricht verschlüsseln möchte, benötigt er den öffentlichen Schlüssel des Empfängers. Anschließend wird die verschlüsselte Nachricht an den Empfänger gesendet. Der Empfänger kann dann seinen privaten Schlüssel verwenden, um die Nachricht zu entschlüsseln und zu lesen.

Um eine Nachricht mit PGP zu signieren, muss der Absender zunächst seine private Schlüssel verwenden, um eine digitale Signatur für die Nachricht zu erstellen. Diese digitale Signatur dient als Beweis dafür, dass die Nachricht tatsächlich vom Absender stammt und nicht von jemand anderem manipuliert wurde. Wenn der Empfänger die Nachricht erhält, kann er die digitale Signatur mit dem öffentlichen Schlüssel des Absenders verifizieren, um sicherzustellen, dass die Nachricht tatsächlich vom angegebenen Absender stammt.

Das PGP-System bietet ein hohes Maß an Sicherheit, da es sehr schwierig ist, die Nachrichten ohne den privaten Schlüssel des Empfängers zu entschlüsseln. Auf diese Weise kann PGP dazu beitragen, die Privatsphäre von Nutzern zu schützen und sicherzustellen, dass ihre Nachrichten nur von den gewünschten Empfängern gelesen werden können. Zusätzlich zum privaten Schlüssel sollte dieser mit einem Kennwort geschützt werden, um die Sicherheit noch einmal zu erhöhen.

Hier ein einfaches Beispiel aus der nicht-digitalen Welt: Alice möchte Bob etwas Vertrauliches verschicken. Dazu hat Alice eine Box (öffentlicher Schlüssel) von Bob erhalten, welche sie nur einmalig verschließen kann, nachdem sie befüllt wurde. Alice verschickt die Box an Bob. Öffnen kann diese dann nur Bob mit seinem Schlüssel (öffentlicher Schlüssel).

Symmetrische Verschlüsselung, Asymmetrische Verschlüsselung & Hybride Verschlüsselung erklärt

S/MIME

S/MIME ist im geschäftlichen Bereich sehr verbreitet und funktioniert in den gängigen Mail-Clients wie Outlook oder Thunderbird. Diese Zertifikate werden von öffentlichen Zertifizierungsstellen ausgestellt und sind daher vertrauenswürdiger als OpenPGP-Zertifikate. S/MIME Zertifikate lassen sich in der Regel nur mit einem Identitätsnachweis beantragen. Denn auch technisch ist es so, dass wenn einer CA (Aussteller des Zertifikats) vertraut wird, auch den erstellen Unter-Zertifikaten dieser CA vertraut wird. In jedem gängigen Betriebssystem sind die öffentlichen Schlüssel der großen Aussteller hinterlegt, sodass beim z. B. Aufruf einer Website die Echtzeit überprüft werden kann.

Ein Zertifikat kostet jedoch pro E-Mail-Adresse jährlich Geld. Und hat man sogar mehrere E-Mail-Adressen, wird das ziemlich teuer.

OpenPGP

Ebenso wirksam ist dagegen die 2007 definierte Alternative OpenPGP. Dies ist ein offenes und somit kostenloses Verfahren zur Verschlüsselung von Dateien und E-Mails. Kostenlos bedeutet in diesem Zusammenhang jedoch nicht, dass es unsicherer wäre. Bei dieser Methode werden die Zertifikate jedoch von der Person selbst generiert, daher sind diese zunächst nicht vertrauenswürdig. Jeder kann sich ein Zertifikat auf einen beliebigen Namen und E-Mail-Adresse generieren. Ob der Besitzer tatsächlich der Echte ist, lässt sich nur alleine durch das Zertifikat nicht feststellen. Man müsste den sogenannten Fingerabdruck des Zertifikats bei beiden Kommunikationspartnern abgleichen.

Da vermutlich viele Privatpersonen für die E-Mail-Verschlüsselung verständlicherweise kein Geld ausgeben möchten, geht es in diesem Beitrag um OpenPGP.

Schlüsselserver

Oft hört man zum Thema Verschlüsselung auch den Begriff Schlüsselserver. Schlüsselserver sind ein praktischer Dienst, um seinen öffentlichen Schlüssel zu verbreiten. Während normalerweise der Empfänger, welcher dir etwas verschlüsseltes schicken möchte, um deinen Schlüssel bitten muss, kannst du diesen auch einfach bei einem Schlüsselserver hochladen und jeder kann diesen herunterladen, um etwas für dich zu verschlüsseln. Weit verbreitet ist beispielsweise der Schlüsselserver keys.openpgp.org.

Vor -und Nachteile

Neben den vielen Vorteilen der Vertraulichkeit und Integrität bei Verschlüsselung (und Signierung) gibt es jedoch auch ein paar Nachteile. Bei einem verschlüsselten E-Mail-Verkehr müssen alle Clients, die zum Einsatz kommen, die Verschlüsselung unterstützen. Verschickst oder empfängst du eine verschlüsselte E-Mail, kannst du diese zwar in Thunderbird am PC lesen, am Smartphone mit der Mail-App jedoch nicht. Hierfür sind spezielle Apps notwendig, wie beispielsweise FairEmail, welche ich nebenbei erwähnt als Mail-App wärmstens empfehlen kann. Sie unterstützt neben OpenPGP-Verschlüsselung auch viele weitere Möglichkeiten und Einstellungen, die andere Apps nicht bieten.

Ein weiteres Problem ist das Thema Suchen. Da empfangene E-Mails in der Regel verschlüsselt gespeichert werden und nur zum Lesen entschlüsselt werden, kann es zu Probleme kommen, wenn du eine Mail über die Suchfunktion des Clients suchst. Denn der gesuchte Inhalt existiert ja so nicht in der Mail, die Mail an sich ist Kauderwelsch, so wie sie auf dem Mailserver liegt. Vor allem funktioniert die Suche nicht, wenn du beispielsweise eine gmail-Adresse verwendest und deine E-Mails über gmail.com im Browser aufrufst. Logisch, denn hier funktioniert die Verschlüsselung auch nicht. Verschlüsselte E-Mails lassen sich hier gar nicht erst aufrufen. Doch auch in Thunderbird musste ich feststellen, dass manche E-Mails erst beim Klicken auf diese wieder entschlüsselt werden. Suche ich ein Wort, welches darin vorkommt, wird sie nicht gefunden. Erst wenn ich die E-Mail einmal manuell wieder öffne, ist sie entschlüsselt und ich finde sie über die Suchfunktion.

Was vielen auch nicht klar ist: Um mit einem Mail-Partner verschlüsselte E-Mails zu verschicken, benötigen beide ein Schlüsselpaar. Ohne funktioniert es nicht. Beide müssen also über die Kenntnis verfügen, wie die verschlüsselte Kommunikation funktioniert. Person A, welche über ein Schlüsselpaar verfügt, kann nicht einfach Person B, welche keine Verschlüsselung eingerichtet hat, eine verschlüsselte oder signierte E-Mail versenden. Der private Schlüssel muss geheim gehalten werden und darf nicht verloren gehen. Denn ohne den privaten Schlüssel lässt sich nicht mehr auf die verschlüsselten E-Mails zugreifen und gelangt der private Schlüssel an Dritte, ist die Kommunikation nicht mehr geheim.

Schlüsselpaar generieren

Genug mit Theorie, nun weißt du Bescheid, wie die Verschlüsselung funktioniert und was die Vor- und Nachteile sind. Jetzt geht es los mit dem Generieren eines Schlüsselpaares mit OpenPGP. Hierfür gibt es dutzende Möglichkeiten, eine einfache Möglichkeit ist beispielsweise über die Website pgptool.org. Das Schlüsselpaar wird hierbei lokal auf dem Computer generiert, also keine Sorge, dass Daten abgegriffen werden.

Wer möchte, kann sich aber auch ein Schlüsselpaar mit der Software Gpg4win generieren. Alternativ sogar direkt in Thunderbird, jedoch gibt es hier keinen Passwortschutz.

Für das Generieren über die Website müssen folgende Optionen festgelegt werden, bzw. empfehle ich folgende:

| Option | Wert |

|---|---|

| Your Name | Trage hier deinen Namen ein. |

| you@domain.com | Trage hier die E-Mail-Adresse ein, für welche das Schlüsselpaar generiert werden soll. |

| Select algorithm | Wähle RSA aus. |

| Select key size | Wähle hier die Sicherheitsstufe des Schlüsselpaares aus. Desto höher, desto langsamer ist der gesamte Vorgang des Generierens, aber auch der des Ver- und Entschlüsselns später. Der gängige Standard ist derzeit 4096 bits. |

| Select expiry duration | Ich empfehle, kein Verfallsdatum festzulegen. Sofern du deinen privaten Schlüssel sicher aufbewahrst, kannst du Never auswählen. Andererseits muss dein Schlüsselpaar immer wieder erneuert werden. Empfänger müssen dann auch immer deinen aktualisierten öffentlichen Schlüssel bekommen. Das kann ziemlich zeitaufwändig werden, trägt aber theoretisch zur Sicherheit bei, sollte dein privater Schlüssel samt Passwort einmal an Dritte gelangen. |

| Passphrase | Lege hier ein sicheres Passwort für deinen privaten Schlüssel fest. Dieses wird zum Verschlüsseln benötigt. Ein sicheres Passwort besteht aus Zahlen, Groß- und Kleinbuchstaben und Sonderzeichen und ist mindestens 12 Zeichen lang. Über die Website checkdeinpasswort.de kannst du prüfen, wie sicher dein Passwort ist. |

Hast du alle Optionen festgelegt, klickst du auf Generate keys, um das Schlüsselpaar zu generieren. Da die Schlüssel über die Rechenpower deines Computers generiert werden, kann dies einige Zeit dauern.

Anschließend lädst du deine beiden Schlüssel über die jeweilige rote Schaltfläche herunter. Und nicht vergessen: Den privaten Schlüssel sowie das Passwort müssen nun sicher aufbewahrt werden und der Schlüssel darf unter keinen Umständen an Dritte gelangen. Er ist zwar durch das Passwort geschützt, aber beim Passwort ist es auch nur eine Frage der Zeit, bis dieses geknackt wird.

OpenPGP in Thunderbird einrichten

Ich richte zu Demonstrationszwecken zwei Rechner mit Thunderbird ein: Einen für Alice und einen für Bob.

In Thunderbird muss jetzt der private Schlüssel für das Postfach – in meinem Falle Alice@ITv4.de – importiert werden. Der öffentliche Schlüssel lässt sich anhand des privaten Schlüssels nachbilden, daher ist nur der Import des privaten Schlüssels notwendig.

Begib dich dazu in die Konten-Einstellungen. Klicke dazu in der oberen Menüleiste auf Extras Konten-Einstellungen.

Wähle hier im entsprechenden Postfach Ende-zu-Ende-Verschlüsselung aus und klicke auf Schlüssel hinzufügen.

Es öffnet sich ein Setup. Hier könnte man theoretisch auch ein Schlüsselpaar generieren, jedoch ohne Passwortschutz. Klicke daher auf Bestehenden OpenPGP-Schlüssel importieren und dann auf Weiter.

Klicke auf Datei für den Import auswählen und wähle deinen eben heruntergeladenen privaten Schlüssel aus. Die Datei endet mit sec.

Der private Schlüssel wurde als solcher erkannt und kann verwendet werden. Klicke wieder auf Weiter.

Im nächsten Schritt musst du das für den Schlüssel festgelegte Passwort eingeben.

Der Importvorgang ist nun abgeschlossen.

Schließe den offenen Dialog. Nun ist es noch wichtig, den eben importierten Schlüssel als aktiv zu setzen. Klicke diesen daher einfach an.

Öffentlichen Schlüssel zu Keyserver hochladen

Nun ist es an der Zeit, den eigenen öffentlichen Schlüssel bekanntzumachen. Hierzu lade ich ihn beim Schlüsselserver keys.openpgp.org hoch. Klicke hier auf hochladen und wähle deinen öffentlichen Schlüssel aus. Die Datei endet mit pub.

Du kannst deinen öffentlichen Schlüssel natürlich auch einfach als Anhang per E-Mail an deine E-Mail-Partner schicken, oder diese E-Mail signieren. Es ist mit einem Schlüsselserver aber deutlich einfacher.

Um zu bestätigen, dass du auch wirklich der Eigentümer der E-Mail-Adresse dieses Zertifikates bist, musst du dies noch per Bestätigungs-Mail bestätigen. Klicke dazu auf die Schaltfläche Bestätigungs-Email senden und klicke auf den Link in der E-Mail, welche du erhältst.

Öffentlichen Schlüssel von anderem E-Mail-Partner suchen

Ich möchte nun eine verschlüsselte E-Mail von Alice an Bob verschicken, aber habe noch nicht Bobs Schlüssel. Ich weiß aber, dass dieser bei einem Schlüsselserver hochgeladen wurde.

Suche eine alte E-Mail von deinem E-Mail-Partner heraus und mache einen Rechtsklick auf seine E-Mail-Adresse. Wähle im Kontextmenü OpenPGP-Schlüssel suchen aus.

Der öffentliche Schlüssel von Bob wurde bei einem der vielen Schlüsselserver gefunden und kann jetzt einfach importiert werden.

Möchtest du den Schlüssel manuell per Datei importieren, begibst du dich wieder in die Konto-Einstellungen Ende-zu-Ende-Verschlüsselung und klickst auf OpenPGP-Schlüssel verwalten. Wähle Datei Öffentlichen Schlüssel aus Datei importieren und wähle den Schlüssel aus.

Wähle unten Akzeptieren aus.

Um dir 100%ig sicher zu sein, dass es sich wirklich um den Schlüssel des erwarteten Empfängers handelt, solltest du diesen kontaktieren und den Fingerabdruck vergleichen.

Der öffentliche Schlüssel von Bob wurde nun in deinem Thunderbird-Profil lokal gespeichert und du kannst jetzt verschlüsselte E-Mails verschicken. Dasselbe muss Bob mit deinem öffentlichen Schlüssel auch machen, damit er dir später antworten oder eigene verschlüsselte E-Mails schicken kann.

Eine verschlüsselte E-Mail verschicken

Nun kannst du deine erste verschlüsselte E-Mail verschicken. Klicke dazu wie gewohnt in Thunderbird auf Verfassen und beginne deine E-Mail.

Um die E-Mail jetzt verschlüsselt zu verschicken, klickst du einfach in der Menüleiste oben auf Verschlüsseln. Um die E-Mail zu versenden, klickst du wie gewohnt auf Senden. Die E-Mail wird jetzt standardmäßig digital signiert und verschlüsselt. Auch der Betreff wird verschlüsselt. Um hier etwas anzupassen, kannst du auf die Schaltfläche OpenPGP klicken.

Die E-Mail ist bei Bob angekommen und wird im Klartext dargestellt. Rechts gibt es eine kleine Schaltfläche von OpenPGP: Das Schloss mit dem Haken bedeutet, die E-Mail ist verschlüsselt. Das Unterschriften-Symbol ist gelb, da dem Schlüssel noch nicht vollständig vertraut wurde. Dies kannst du mit einem Klick auf das Symbol und dann bei Schlüssel der digitalen Unterschrift anzeigen ändern, sofern du dir sicher bist.

Wie bereits im Vorwort erwähnt, kann die E-Mail so derzeit nur in Thunderbird gelesen werden. In mobilen Apps oder per Webmail im Browser ist dies aufgrund der Verschlüsselung nicht möglich. Nur mit OpenPGP-kompatiblen Clients lassen sich verschlüsselte E-Mails lesen und auch versenden.

E-Mails standardmäßig verschlüsseln / digital unterschreiben

Wer möchte, kann in Thunderbird einstellen, dass E-Mails automatisch verschlüsselt bzw. unverschlüsselte E-Mails automatisch digital signiert werden. Somit bekommt der Empfänger direkt den öffentlichen Schlüssel mitgeschickt und es wird sichergestellt, dass die E-Mail tatsächlich von dir versendet und nicht verfälscht wurde.

Begib dich dazu in die Konten-Einstellungen. Klicke dazu in der oberen Menüleiste auf Extras Konten-Einstellungen.

Wähle links Ende-zu-Ende-Verschlüsselung aus und begib dich zum Bereich Senden von Nachrichten - Standardeinstellungen.

Stelle hier auf Verschlüsselung für neue Nachrichten verwenden um, damit standardmäßig verschlüsselt wird. Hast du für einen Empfänger mal keinen Schlüssel, bekommst du eine Fehlermeldung, kannst aber dennoch unverschlüsselt verschicken.

Setze hier den Haken für Unverschlüsselte Nachrichten digital unterschreiben, um alle in Zukunft unverschlüsselte versendete E-Mails digital zu unterschreiben.

Bei Fragen oder Anregungen freue ich mich natürlich über eure Kommentare.

Kategorie: Security

Tags: Authentizität, E-Mail, Integrität, Mail, OpenPGP, PGP, Thunderbird, Verschlüsselung, Vertraulichkeit

479 Aufrufe

Über mich

Ich bin Janis (aka. EurenikZ), 26 Jahre alt und komme aus der Nähe von Frankfurt am Main. Ich habe eine abgeschlossene IHK-Ausbildung zum Fachinformatiker für Systemintegration und arbeite als Junior IT-Administrator in einem IT-Systemhaus. Neben meinem IT-Blog beschäftige ich mich viel mit diversen IT-Themen und meinen Webseiten sowie Telegram Bots und biete IT-Dienstleistungen an.