Die E-Mail gilt als moderne Kommunikation und ermöglichen es uns, Nachrichten in Sekundenschnelle weltweit zu verschicken. Doch was genau passiert hinter den Kulissen, wenn wir eine E-Mail abschicken? Hier kommt der E-Mail Header ins Spiel, ein entscheidender technischer Aspekt, den viele von uns nicht näher beachten.

Der E-Mail Header ist eine unsichtbare, aber entscheidende Komponente jeder E-Mail-Nachricht. Er befindet sich in jeder E-Mail, wird dem User aber an sich nicht dargestellt. Er besteht aus einer Sammlung von Metadaten und Informationen, die den Weg der E-Mail von Absender zu Empfänger verfolgen und darüber hinaus auch dem Mail-Client wichtige Informationen mitgeben. Diese Informationen sind für die ordnungsgemäße Zustellung und Verarbeitung der E-Mail unerlässlich. Für optionale Header-Attribute ist allein der Mail-Client verantwortlich, diese richtig umzusetzen und darzustellen.

In jedem Header befinden sich allerlei Informationen, so unter anderem wer der Empfänger ist, wie der Betreff und der Inhalt der E-Mail lauten, oder ob die E-Mail eine Antwort auf eine andere E-Mail ist. Auch ob es sich bei der Mail um Spam handelt, wird oftmals seitens des Mailservers vom Empfänger im Header hinterlegt, damit der Client die E-Mail entsprechend in den Spam-Ordner verschiebt. Der E-Mail-Client liest diese Information aus und stellt sie entsprechend visuell dar. Am Mail-Header lässt sich häufig sogar auslesen, welche E-Mail-Software der Absender verwendet hat.

Beim Versenden einer neuen E-Mail wird vom Mailserver die so genannte Message-ID generiert. Sie ist eine eindeutige ID, welche die E-Mail widerspiegelt. Wenn der Empfänger auf diese E-Mail nun antwortet, wird diese ID als Antwort mitgesendet. Dadurch weiß der Mailserver, dass es sich um eine Antwort einer vorherigen E-Mail handelt, und der Mail-Client behandelt diese E-Mail entsprechend als Antwort.

Header im E-Mail-Client auslesen

Die meisten gängigen E-Mail-Clients (Outlook, Thunderbird, etc.) bieten die Möglichkeit an, den E-Mail-Header auszugeben. Auch bei Online-Anbieter wie Gmail oder GMX ist das möglich. Die Funktion ist in der Regel jedoch ziemlich versteckt, da sie der normale User nicht benötigt und verwirrend sein kann.

Header auslesen in Outlook

Öffne in Outlook die betroffene E-Mail per Doppelklick, sodass sich diese in einem eigenen Fenster öffnet. In der oberen Menüleiste muss der Reiter Nachricht aktiv sein.

Klicke hier im Bereich Markierungen auf den kleinen Pfeil in der rechten unteren Ecke. Es öffnet sich jetzt ein neues Fenster.

In dem Eigenschaften-Fenster befindet sich unten ein Textfeld namens Internetkopfzeile. Dies ist der Mail-Header.

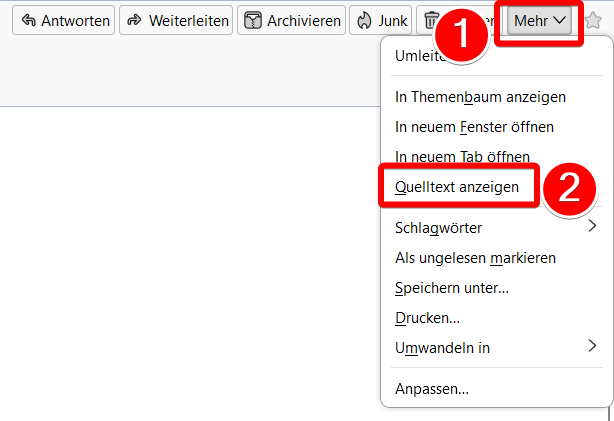

Header auslesen in Thunderbird

Wähle die betreffende Mail in Thunderbird aus und klicke in der Menüleiste dieser E-Mail auf Mehr Quelltext anzeigen.

Es öffnet sich ein neues Fenster, in welchem der Header der E-Mail angezeigt wird.

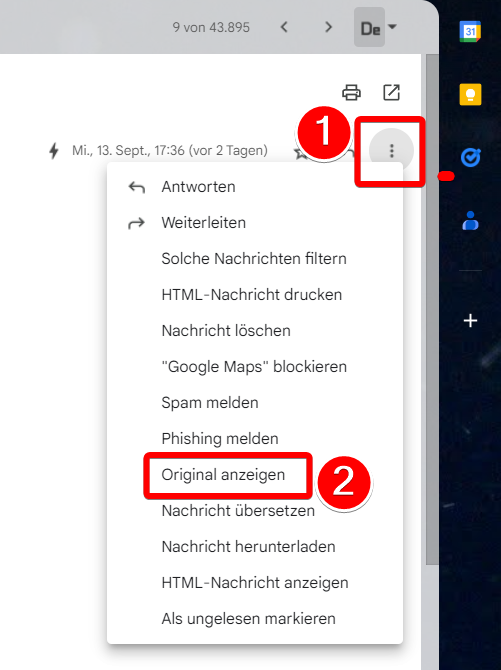

Header auslesen in Gmail

Öffne die entsprechende Mail im Webmail von Gmail. Klicke rechts oben auf das 3-Punkte-Menü und wähle im Kontextmenü Original anzeigen aus.

Es öffnet sich in neuer Tab, in welchem unter anderem der Header der E-Mail dargestellt wird.

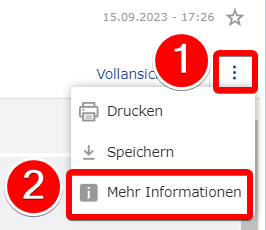

Header auslesen bei GMX / Web.de

Öffne die entsprechende Mail im Webmail von GMX / Web.de. Klicke rechts oben auf das 3-Punkte-Menü und wähle im Kontextmenü Mehr Informationen aus.

Es öffnet sich ein Popup mit dem Header der E-Mail.

Das Problem mit Spoofing bei E-Mails

Man kann sich eine E-Mail beinahe schon wie eine Postkarte vorstellen: Jeder kann einen Text verfassen und diesen verschicken. Als Absender lässt sich ein beliebiger Name und eine beliebige Adresse angeben. Sofern der Empfänger über keinen ordentlichen Spamfilter verfügt und keine Prüfungen stattfinden, wird diese E-Mail sogar zugestellt.

E-Mails werden in der Regel über das Simple Mail Transfer Protocol (SMTP) versendet. Dieses Protokoll ist seit Jahrzehnten im Einsatz und wurde in einer Zeit entwickelt, als Sicherheit im Internet noch keine so große Rolle spielte wie heute. Das bedeutet, dass E-Mails vom Inhalt her unverschlüsselt übertragen werden, es sei denn, es wird explizit eine Verschlüsselung verwendet. Das macht sie anfällig für Abhören und Man-in-the-Middle-Angriffe. Sie ist so offen wie eine Postkarte. Aber das ist noch einmal ein ganz anderes Thema.

Spoofing ist eine häufig verwendete Taktik von Angreifern, um E-Mails zu manipulieren und sie so aussehen zu lassen, als kämen sie von einer vertrauenswürdigen Quelle. Dies wird oft für betrügerische Zwecke eingesetzt und kann dazu führen, dass Mitarbeiter vertrauliche Informationen an scheinbar legitime Absender senden. In solchen Fällen kann es zu Identitätsdiebstahl kommen, bei dem sich ein Angreifer als jemand ausgibt, der er nicht ist.

Ein häufiges Beispiel ist das "CEO-Betrugsschema", bei dem ein Angreifer eine gefälschte E-Mail sendet, die angeblich von der Führungsebene des Unternehmens stammt und dringende finanzielle Transaktionen anfordert. Wenn Mitarbeiter auf solche gefälschten E-Mails hereinfallen, kann dies zu erheblichen finanziellen Verlusten führen.

Im Header jeder E-Mail befindet sich die Information über den Absender, den er selbst festgelegt hat, und dessen wirklichen Absender. Denn jede E-Mail muss von irgendeinem Computer bzw. Server verschickt worden sein. Dieser hat eine eindeutige IP-Adresse und Hostname. Diese Information findet man im Header. Der Empfänger einer E-Mail sieht in seinem Mail-Client hingegen nur die selber festgelegten Absendedaten. Das ist ein großes Problem.

Benutzerdefinierte Header

E-Mails können als vertraulich markiert verschickt werden oder mit einer hohen Priorität. Auch diese Information steht entsprechend im Header, damit der Client vom Empfänger überhaupt davon weiß. Für die Priorität gibt es jedoch keinen offiziell festgelegten Header. Die meisten Clients unterstützen diese Information jedoch, einige nutzen hierfür X-Priority, Microsoft hingegen X-MSMail-Priority.

Anders als die Priorität ist die Empfindlichkeit in RFC 4021 deklariert. Sie gibt an, wie sensibel ist die Weitergabe dieser Nachricht an andere Personen als den angegebenen Empfängern ist. Mögliche Werte hierfür sind personal, private und company confidential. Der E-Mail-Client zeigt aufgrund dieses Headers in der Regel ein Symbol neben der E-Mail an, welches die E-Mail entsprechend kennzeichnet.

Beispiel: Sensitivity: company-confidential

Analyse eines kompletten Headers anhand eines Beispiels einer Spoofing-Mail

Im folgenden findest du einen Beispiel-Header, welcher von einer echten Spoofing-Mail stammt. Spoofing beschreibt das Vortäuschen einer Identität. Der Cyberkriminelle hat sich in meinem Beispiel als Absender der E-Mail-Adresse mail@itv4.de ausgegeben. Die in diesem Header enthaltenen Informationen, wie beispielsweise IP-Adressen und Hostnamen, wurden verschleiert, um jegliche Möglichkeit der Identifikation oder Rückverfolgung zu verhindern.

spf=none reason=mailfrom (ip=192.168.178.1, headerfrom=itv4.de) smtp.mailfrom=itv4.de smtp.helo=mail.tubacci-mailit.com; dmarc=fail action=none header.from=itv4.de disposition=none Received: from vps-tre1129027-1.zap-tre-srv.com (192.168.178.1) by mail.itv4.de; Thu, 14 Sep 2023 11:53:23 +0200 Received: from [127.0.0.1] (unknown [192.168.80.1]) (using TLSv1.2 with cipher ECDHE-RSA-AES128-GCM-SHA256 (128/128 bits)) (No client certificate requested) by mail.tubacci-mailit.com (Postfix) with ESMTPSA id DCA691013D5 for <mail@itv4.de>; Thu, 16 Sep 2023 11:51:15 +0000 (UTC) Content-Type: text/html; charset=utf-8 From: itv4 <mail@itv4.de> To: mail@itv4.de Subject: =?UTF-8?Q?=28Aufmerksamkeit_mail=29_?= =?UTF-8?Q?=7C_Das_Anmeldekennwort_l=C3=A4uft_bald_?= =?UTF-8?Q?ab_=7C_Thu=2C_September_17=2C_2023?= User-Agent: Roundcube Webmail/1.4.15 Message-ID: <daf49722-b83c-e76b-5c46-6a24a25f9br4@itv4.de> X-Priority: 1 (Highest) X-Msmail-Priority: High Importance: High Content-Transfer-Encoding: quoted-printable Date: Thu, 16 Sep 2023 11:51:15 +0000 MIME-Version: 1.0

Die wichtigsten Zeilen des Header habe ich hier einmal zusammengefasst und erkläre diese:

| Zeile des Headers | Erklärung |

|---|---|

| spf=none reason=mailfrom (ip=192.168.178.1, headerfrom=itv4.de) | Dies ist ein Teil des SPF (Sender Policy Framework)-Headers. SPF ist eine Methode zur Authentifizierung von E-Mails. In diesem Fall steht "spf=none", was bedeutet, dass keine SPF-Authentifizierung durchgeführt wurde. Das ist merkwürdig, da ein SPF-Record existiert. Die E-Mail-Authentifizierung erfolgt normalerweise über verschiedene Mechanismen wie SPF, DKIM und DMARC. Es ist möglich, dass eine dieser anderen Methoden zur Authentifizierung verwendet wurde, während SPF nicht aktiviert war oder nicht angewendet wurde.

Die Angabe "reason=mailfrom" zeigt an, dass die SPF-Prüfung auf Grundlage der Absenderadresse ("mailfrom") durchgeführt wurde. Die IP-Adresse 192.168.178.1 wird als die Quell-IP-Adresse angegeben, und "headerfrom=itv4.de" zeigt die im Header angegebene Absenderadresse an. |

| smtp.mailfrom=itv4.de smtp.helo=mail.tubacci-mailit.com; | Dies sind Informationen über den SMTP (Simple Mail Transfer Protocol)-Absender und den HELO/EHLO-Host. "smtp.mailfrom=itv4.de" gibt die E-Mail-Adresse des Absenders an, und "smtp.helo=mail.tubacci-mailit.com" gibt den HELO/EHLO-Namen des Senders an. "HELO" ist der Begrüßungsgruß, den ein E-Mail-Server an einen anderen sendet, um die Verbindung zu initiieren. Der sendende Server teilt seinen eigenen Hostnamen mit. |

| dmarc=fail action=none header.from=itv4.de disposition=none | Dies ist ein Teil des DMARC (Domain-based Message Authentication, Reporting, and Conformance)-Headers. "dmarc=fail" bedeutet, dass die DMARC-Prüfung fehlgeschlagen ist. Dies ist bereits ein Indiz dafür, dass der Server, von dem die E-Mail stammt, nicht zum Versenden für die Domain "itv4.de" autorisiert ist. "action=none" zeigt an, dass keine spezielle Aktion gemäß DMARC-Richtlinien durchgeführt wurde. "header.from=itv4.de" gibt die im Header angegebene Absenderdomain an, und "disposition=none" zeigt an, dass keine spezielle Anweisung zur Behandlung der E-Mail angegeben wurde oder dass der DMARC-DNS-Eintrag komplett fehlt. Diese Anweisung würde im DNS der Domain "itv4.de" stehen. |

| Received: from vps-tre1129027-1.zap-tre-srv.com (192.168.178.1) by mail.itv4.de; Thu, 14 Sep 2023 11:53:23 +0200 | Dies ist eine Zeile im "Received"-Header, die den Pfad beschreibt, den die E-Mail genommen hat. Hier wird angegeben, dass die E-Mail von der IP-Adresse 192.168.178.1 mit dem Hostnamen "vps-tre1129027-1.zap-tre-srv.com" an den Server "mail.itv4.de" gesendet wurde. Das Datum und die Uhrzeit des Empfangs werden ebenfalls angegeben. |

| Received: from [127.0.0.1] (unknown [192.168.80.1])... | Dies ist eine weitere Zeile im "Received"-Header, die den Pfad der E-Mail beschreibt. Sie zeigt an, dass die E-Mail von der IP-Adresse 192.168.80.1 stammt und den lokalen Host 127.0.0.1 verwendet hat. Es wird auch angegeben, dass TLS (Transport Layer Security) verwendet wurde. Man erkennt auch, dass "Postfix" als Mailserver verwendet wurde, was auf ein Linux-System hindeutet. Postfix ist ein weit verbreiteter und Open-Source-Mail-Transfer-Agent (MTA), der für das Routing und die Zustellung von E-Mails in E-Mail-Systemen verwendet wird. |

| Content-Type: text/html; charset=utf-8 | Diese Zeile gibt den Inhaltstyp der E-Mail an, der hier als HTML mit UTF-8-Zeichencodierung definiert ist. |

| From: itv4 <mail@itv4.de> | Hier wird der Absender der E-Mail angezeigt, wobei "itv4" der angezeigte Name ist und "mail@itv4.de" die Absenderadresse ist. |

| To: mail@itv4.de | Dies zeigt die Empfängeradresse der E-Mail an. |

| Subject: =?UTF-8?Q?=28Aufmerksamkeit_mail=29_?= =?UTF-8?Q?=7C_Das_Anmeldekennwort_l=C3=A4uft_bald_?= =?UTF-8?Q?ab_=7C_Thu=2C_September_17=2C_2023 | Dies ist der Betreff der E-Mail, der in UTF-8 kodiert ist. Beim Empfänger wird dieser Betreff im Mail-Client ganz normal angezeigt. |

| User-Agent: Roundcube Webmail/1.4.15 | In dieser Zeile wird der User-Agent des Absenders erwähnt. Es handelt sich dabei um eine Zeichenkette, um sich selbst zu identifizieren und Informationen über den verwendeten Client preiszugeben. In diesem Fall ist der Client des Absenders die Webmail-Software Roundcube in der Version 1.4.15. |

| Message-ID: <daf49722-b83c-e76b-5c46-6a24a25f9br4@itv4.de> | Dies ist eine eindeutige Nachrichten-ID, die zur Identifizierung der E-Mail verwendet wird. Sie wird vom Mailservers des Absenders generiert. Beim Antworten würde diese ID wieder übersendet werden, damit klar ist, auf welche E-Mail sich diese Antwort bezieht. |

| X-Priority: 1 (Highest) | Dies ist ein benutzerdefinierter Header, wie ich ihn eingangs erwähnt habe. Er gehört nicht zum Standard eines E-Mail-Headers. Er gibt die Priorität der E-Mail an, wobei 1 die höchste Priorität ist. Damit wird dem Empfänger im Client dargestellt, dass es sich um eine wichtige E-Mail handelt. Dies wird häufig bei Spam-Mails verwendet, um für Aufmerksamkeit zu sorgen und Druck aufzubauen. |

| X-Msmail-Priority: High | Dies ist eine weitere Angabe zur Priorität der E-Mail, speziell für Clients bzw. Empfänger von Microsoft-Diensten. |

| Importance: High | Auch dies ist ein selbst festgelegter Header für die Wichtigkeit. Damit diese Wichtigkeit bei möglichst allen E-Mail-Clients dargestellt wird, hat der Cyberkriminelle alle 3 weit verbreiteten Header-Methoden verwendet. |

| Date: Thu, 16 Sep 2023 11:51:15 +0000 | Dies ist das Datum und die Uhrzeit samt Zeitzone, zu der die E-Mail gesendet wurde. An der Zeitzone lässt sich erkennen, dass der Absender bzw. besser gesagt dessen Server nicht aus Deutschland stammt. Für Deutschland lautet die UTC-Zeitzone "+0200". |

| MIME-Version: 1.0 | Dies gibt die MIME-Version an, die für die Formatierung von Multimedia-Inhalten in der E-Mail verwendet wird. |

Fazit

Abschließend lässt sich festhalten, dass ein tieferes Verständnis der verschiedenen Header in E-Mails entscheidend ist, um die Authentizität und den Pfad von E-Mails zu verstehen. In diesem Beitrag habe ich die Bedeutung und den Zweck von individuellen Headern erklärt und einen kompletten Mail-Header anhand eines Beispiels einer Spam-Mail erläutert, angefangen bei SPF- und DMARC-Authentifizierung über die Serverpfade bis hin zur eigentlichen Absender.

Die Kenntnis dieser Header ermöglicht es uns, E-Mails besser zu verstehen und Spam oder Phishing-Versuche zu erkennen. Es ist wichtig, dass sowohl Sender als auch Empfänger sich bewusst sind, dass sich der Absender einer E-Mail sehr leicht fälschen lassen kann, man dies aber mit dem notwendigen Know-how am Header erkennen kann.

E-Mails werden unverschlüsselt über das Internet übertragen. Daher sollte man keine intimen Daten und Passwörter per E-Mail versenden. Es ist ratsam, eine Ende-zu-Ende Verschlüsselung zu implementieren. Hierbei gibt es eine weit verbreitete Variante, die komplett kostenlos und zudem sehr sicher ist: PGP.

Kostenlose E-Mail-Verschlüsselung einrichten mit OpenPGP und Thunderbird

Bei Fragen oder Anregungen freue ich mich natürlich über eure Kommentare.

Über mich

Ich bin Janis (aka. nurjns), 26 Jahre alt und komme aus der Nähe von Frankfurt am Main. Ich habe eine abgeschlossene IHK-Ausbildung zum Fachinformatiker für Systemintegration und arbeite als Junior IT-Administrator in einem IT-Systemhaus. Neben meinem IT-Blog beschäftige ich mich viel mit diversen IT-Themen und meinen Webseiten sowie Telegram Bots und biete IT-Dienstleistungen an.